5 pasos para configurar tu primera landing zone en AWS

Comprende terminos importantes sobre como gobernar tus cargas de trabajo en la nube

¿Qué es una landing zone en AWS?

Una landing zone es una configuración preestablecida que ayuda a gestionar múltiples cuentas y recursos de manera segura y eficiente.

Esta es una forma de configurar un punto de partida para organizaciones que buscan adoptar trabajar en la nube con una estructura base sobre la cual pueden construir y desplegar sus aplicaciones y servicios.

Las landing zones están diseñadas para incorporar las mejores prácticas de seguridad y cumplimiento desde el inicio.

Esto incluye la configuración de controles de acceso, la segregación de entornos (producción, desarrollo, pruebas), y el establecimiento de directivas de auditoría y seguimiento que son fundamentales para mantener la integridad de los datos y la conformidad con regulaciones externas.

A medida que las empresas crecen, sus necesidades de infraestructura se vuelven más complejas. Las landing zones proporcionan un marco que soporta esta expansión controlada, permitiendo a las organizaciones añadir nuevas cuentas y servicios sin comprometer la arquitectura general ni la gobernanza.

También facilitan una mejor visibilidad y control sobre el uso y los costos de AWS. Esto es esencial para evitar gastos innecesarios y optimizar la asignación de recursos.

Mediante el uso de herramientas como AWS Control Tower y AWS Organizations, las landing zones permiten la automatización de tareas rutinarias y la centralización de la gestión, reduciendo el riesgo de errores humanos y aumentando la eficiencia operativa.

Problemas comunes de start-ups, empresas pequeñas y medianas

Muchas empresas al momento de colocar sus cargas de trabajo en la nube, no son conscientes de muchas consideraciones y buenas prácticas al largo plazo, entre las consideraciones más comunes tenemos:

- Comenzar pequeño y luego expandirse: En muchas ocasiones las empresas suelen iniciar su adopción en la nube de forma poco clara, con una arquitectura poco estructurada desde el principio. Donde se comienza pequeño y se expande conforme las necesidades crezcan. Crear proyectos con este enfoque es válido, pero muchas veces nos perdemos un enfoque a largo plazo. Por lo cual el costo a pagar es un mayor impacto en los cambios a realizar cuando ya se poseen operaciones activas.

- Seguridad: Usualmente se emplean prácticas de seguridad que no siempre cumplen o no son tan fiables, debido a que no tienen a un experto que pueda orientar en las mejores practicas dentro de las organizaciones, por lo cual las practicas empleadas son basadas en el y error. La ventaja de emplear una landing zone consiste en que éstas implementan las mejores prácticas de seguridad desde el inicio, incluyendo configuraciones de red adecuadas, políticas de acceso mínimo viable, y segmentación entre diferentes ambientes de trabajo.

- Gobernabilidad y control: uno de los errores más comunes al incursionar en la nube, es que estos controles son muy laxos, dejando al usuario un mayor poder sobre lo que puede realizar con los recursos sin mayor restricción. A medida que las empresas escalan, mantener un control estricto sobre los recursos de la nube se vuelve más desafiante pero también más crítico. Las landing zones ofrecen un marco de gobernanza que ayuda a asegurar que todos los recursos estén alineados con las políticas de la empresa y los requisitos reglamentarios, lo que es vital para la gestión de la seguridad y los costos.

Componentes de una landing zone en AWS

Las landing zones en AWS están compuestas por varios componentes clave que trabajan juntos para proporcionar una base sólida y segura para las operaciones en la nube:

AWS Organizations: Este servicio permite gestionar y gobernar múltiples cuentas de AWS de manera centralizada. Permite la creación de estructuras jerárquicas que reflejan las necesidades de negocio y operacionales, facilitando la implementación de políticas de seguridad y cumplimiento a escala.

Unidades Organizativas (OUs): Dentro de AWS Organizations, las unidades organizativas permiten agrupar cuentas que comparten necesidades comunes en términos de políticas de seguridad, cumplimiento, y configuraciones. Esto es especialmente útil para segmentar diferentes ambientes como desarrollo, prueba y producción.

Cuentas de AWS: En el contexto de una landing zone, cada cuenta actúa como un contenedor aislado para recursos, lo que ayuda a limitar el alcance de fallas y minimizar el riesgo de interferencia entre diferentes equipos o proyectos.

AWS Control Tower: Este servicio automatiza la configuración de un entorno de landing zone basado en las mejores prácticas de AWS. Control Tower simplifica la configuración de nuevas cuentas y OUs, y asegura que todas las cuentas estén configuradas consistentemente con guardrails de gobernanza y compliance.

Servicios de Identidad y Acceso: Incluyen AWS Identity and Access Management (IAM) y AWS Single Sign-On (SSO), que juntos proporcionan control sobre quién puede hacer qué dentro de la organización. Estos servicios son críticos para implementar políticas de mínimo privilegio y asegurar que el acceso a recursos y servicios esté adecuadamente restringido.

Cómo configurar una landing zone

Configurar una landing zone en AWS puede parecer una tarea compleja, pero usando AWS Control Tower se vuelve una tarea bastante simple, debido a su paso a paso bien estructurado.

Beneficios de AWS Control Tower

- Estandarización: Ayuda a mantener la coherencia en la configuración y el cumplimiento a través de todas las cuentas y recursos de AWS dentro de una organización.

- Seguridad y Cumplimiento: Refuerza las prácticas de seguridad y asegura el cumplimiento continuo con las políticas internas y externas.

- Gestión Simplificada: Reduce la complejidad de gestionar múltiples cuentas y recursos, facilitando la expansión y escalabilidad de las operaciones en la nube.

- Visibilidad Mejorada: Proporciona visibilidad centralizada sobre la configuración y el uso de recursos de AWS en la organización, ayudando a identificar y responder a problemas de manera proactiva.

Proceso en 6 pasos para configurar un landing zone:

Paso 1: Planificación y Requisitos

Antes de comenzar la configuración técnica, es esencial entender y definir los requisitos del negocio, de seguridad, y de cumplimiento. Esto incluye:

- Identificar los principales stakeholders y sus expectativas.

- Definir la estructura organizacional y las necesidades de segmentación (por ejemplo, separar ambientes de desarrollo, prueba y producción).

- Establecer requisitos de seguridad y cumplimiento.

Paso 2: Configurar AWS Organizations

Como primer paso debes tener una cuenta en AWS o cuenta root, para posteriormente activar el uso de AWS Organizations para gestionar múltiples cuentas:

- Accede a AWS Organizations y presiona "Crear organización" y sigue las instrucciones. AWS Organizations se iniciará en el modo "Invitación" por defecto, donde puedes invitar cuentas existentes para unirse a tu organización.

- Crea los OUs: Dentro de tu organización, puedes crear unidades organizativas para agrupar cuentas según tus necesidades operativas o de negocio. Por ejemplo, puedes tener OUs separadas para desarrollo, pruebas y producción.

- Agrega las cuentas a OUs: Una vez que ya poseas las unidades organizativas creadas, puedes mover cuentas existentes dentro de tu organización a las OUs correspondientes, crear ó invitar nuevas cuentas a unirse a OUs específicas.

Paso 3: Configura Control Tower:

AWS Control Tower es tu herramienta principal para configurar y gestionar tu landing zone, por lo cual este es el sitio donde podras realizarlo.

Este es un proceso sencillo, donde simplemente se debe seguir al asistente de configuración, que te guiará a través del proceso de establecer una landing zone. Esto incluirá configurar cuentas predefinidas como Log Archive y Audit.

El proceso general sería el siguiente:

- Accede a AWS Control Tower: En la consola de AWS, encuentra y selecciona AWS Control Tower.

- Lanzar el asistente de configuración: Haz clic en el botón de "Configurar un entorno de aterrizaje" (Set up a landing zone).

- Configura cuentas y OUs : crea, modifica las cuentas y OUs que necesites para crear tu landing zone.

- Cuenta de registro (Log Archive): Elige la cuenta de registro Para almacenar, gestionar y analizar logs de AWS CloudTrail y AWS Config.

- Cuenta de auditoría (Audit): Elige la cuenta de auditoria para realizar tareas de auditoría y cumplimiento en todo el entorno de Control Tower.

- Seleccionar Guardrails: AWS Control Tower ofrece guardrails automatizados, que son políticas de gobernanza para seguridad, operaciones y cumplimiento. Elige entre guardrails obligatorios y opcionales basados en tus necesidades.

- AWS SSO (Single Sign-On): Elige si deseas usar AWS SSO para gestionar el acceso a múltiples cuentas de AWS.

Paso 4: Revisar y Lanzar

- Revisar toda la configuración: Asegúrate de que todas las configuraciones están correctas y cumplen con las políticas internas y requisitos de cumplimiento.

- Lanzar la landing zone: Una vez confirmado, procede a lanzar la landing zone. AWS Control Tower automatizará el proceso de configuración y establecerá las bases para tu entorno multi-cuenta.

Paso 5: Monitoreo y Ajustes

Después de configurar AWS Control Tower, es importante monitorear el entorno y realizar ajustes según sea necesario:

🎯 Asesoría Diagnóstica de Empleabilidad Tech

Cloud no es "saber servicios": es diseñar y operar con criterio.

Evaluamos tu perfil (infra, seguridad, operación, costos) y tu nivel real de mercado.

- Utilizar el Dashboard de AWS Control Tower: Para ver el estado de cumplimiento, alertas y recomendaciones.

- Ajustar políticas y configuraciones: A medida que tu organización crece y cambia, es posible que necesites hacer ajustes en las configuraciones, políticas o guardrails.

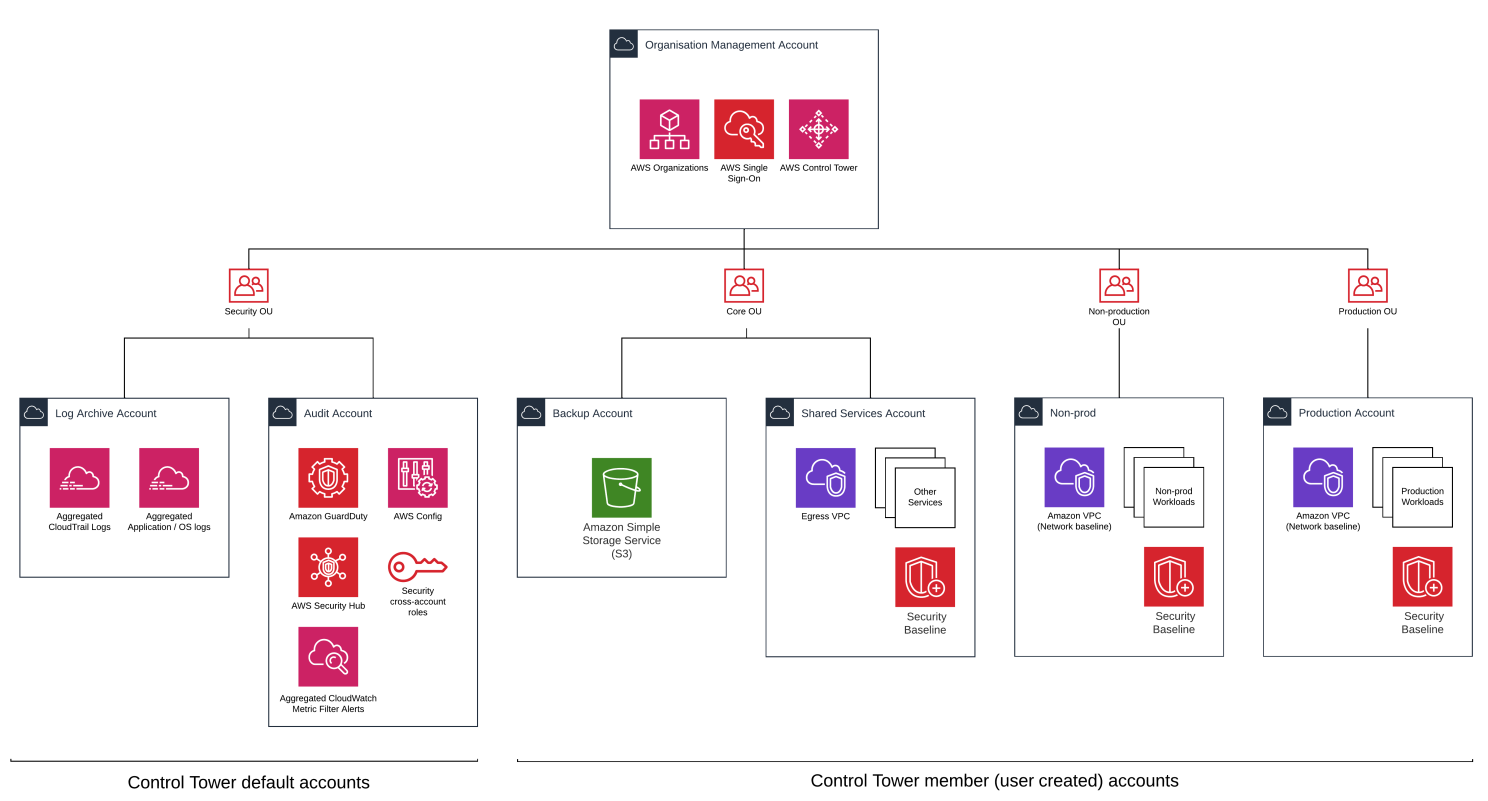

Ejemplo de estructura de OUs

En general dentro de AWS Control Tower, el asistente te ayudará a crear los ambientes, pero para que tengas una idea de como podría ser tu estructura te dejamos un ejemplo, de las unidades organizativas:

- Security OU (cuenta creada por defecto): Unidad creada por defecto que contendrán servicios de Auditoria y Log.

- Sandbox OU (o Development OU / Non prod OU): Unidad organizativa que contendrá los recursos de desarrollo y pruebas para tus cargas de trabajo.

- Production OU: Unidad organizativa que contendrá los recursos productivos para tus cargas de trabajo.

- Core OU: orientada a contener cuentas con recursos compartidos o usables por otras cuentas

Esta estructura es una base viable pero que puede ser organizada en base a las necesidades de la empresa

¿Que son los Guardrails?

Son controles predefinidos que ayudan a las organizaciones a gobernar sus recursos y garantizar la operación segura y el cumplimiento de sus entornos en la nube. Estos guardrails son esencialmente políticas de seguridad y gestión que se implementan a través de AWS Organizations para administrar tanto el cumplimiento como las operaciones de múltiples cuentas de AWS.

AWS ofrece dos tipos principales de guardrails: preventivos y de detección:

Guardrails Preventivos

Los guardrails preventivos son controles proactivos que impiden que se realicen acciones que podrían desviarse de las políticas establecidas por una organización.

Funcionan estableciendo reglas que bloquean operaciones que no cumplen con las políticas definidas. Por ejemplo:

- Restringir el acceso a servicios no aprobados: Pueden configurarse para impedir que los usuarios activen ciertos servicios de AWS que no están permitidos dentro de la política corporativa.

- Limitar la capacidad de realizar cambios en roles de IAM o políticas: Esto ayuda a mantener el control sobre quién puede cambiar los permisos, lo que es crucial para mantener la seguridad.

- Bloqueo de la eliminación de logs o recursos críticos: Estos guardrails aseguran que no se puedan eliminar accidental o maliciosamente registros o configuraciones esenciales.

Ejemplos:

Disallow Internet Connection Through RDP (Remote Desktop Protocol): Impide la conexión a instancias EC2 desde internet utilizando RDP, lo cual es fundamental para prevenir accesos no autorizados.

Disallow Changes to Encryption Configuration for Amazon S3 Buckets: Prohíbe cambios en la configuración de cifrado en los buckets de S3, asegurando que los datos sensibles permanezcan protegidos.

Disallow Public Read Access to S3 Buckets: Evita que se configuren los buckets de S3 para permitir acceso público de lectura, protegiendo así los datos contra exposiciones accidentales.

Disallow Public Write Access to S3 Buckets: Similar al anterior, pero evita el acceso público de escritura a los buckets de S3.

Ensure CloudTrail Is Enabled in All Regions: Asegura que AWS CloudTrail esté habilitado en todas las regiones para mantener un registro completo de todas las acciones de usuario y API.

Guardrails de Detección

Los guardrails de detección, por otro lado, son controles reactivos que no impiden la acción, pero alertan a los administradores cuando se detectan actividades que no cumplen con las políticas establecidas. Proporcionan visibilidad sobre las operaciones y ayudan a mantener el cumplimiento mediante la supervisión continua. Ejemplos incluyen:

- Alertas de uso de servicios no conformes: Si un usuario intenta utilizar un servicio que no está aprobado, el guardrail de detección puede alertar a los administradores sin bloquear la acción.

- Monitoreo de configuraciones de seguridad inadecuadas: Por ejemplo, detectar y alertar sobre instancias EC2 lanzadas sin grupos de seguridad adecuados.

- Revisiones de conformidad automatizadas: Estas pueden incluir la verificación de que todas las cuentas y recursos cumplan con las regulaciones de datos como GDPR o HIPAA.

Ejemplos:

Detect Whether MFA (Multi-Factor Authentication) Is Enabled for IAM Root User: Verifica y alerta si la autenticación multifactor no está habilitada para el usuario raíz de IAM.

Detect Unrestricted SSH Traffic: Alerta si se detecta tráfico SSH no restringido, lo que podría indicar una política de seguridad de red inadecuada.

Detect Whether CloudTrail Is Enabled: Detecta y alerta si AWS CloudTrail no está habilitado, lo cual es vital para el análisis de seguridad y la detección de incidentes.

Detect Whether S3 Buckets Are Publicly Accessible: Detecta y alerta si los buckets de S3 están configurados como públicamente accesibles, lo que podría llevar a una exposición no deseada de datos.

Detect IAM Policies That Allow Full "*" Administrative Privileges: Detecta políticas de IAM que conceden privilegios administrativos completos, lo cual es una práctica de seguridad riesgosa.

Sobre Mentores Tech

En Mentores Tech, no solo te proporcionamos el conocimiento, sino que te acompañamos en cada paso de tu camino hacia el éxito. No importa si estás comenzando desde cero o si ya eres un profesional experimentado buscando expandir tus horizontes, tenemos algo para ti.

Descubre nuestros cursos variados, sesiones de mentoría personalizadas, y una riqueza de recursos gratuitos que están diseñados específicamente para tí, echa un vistazo en www.mentorestech.com

Otros recursos

AWS Guide: https://docs.aws.amazon.com/prescriptive-guidance/latest/migration-aws-environment/welcome.html